De manier waarop Microsoft het Rustock-botnet heeft neergehaald, is bijzonder professioneel. Dit meent botnet-expert Michel van Eeten. Van Eeten is hoogleraar bestuurskunde aan de faculteit Techniek, Bestuur & Management van de Technische Universiteit (TU) Delft. 'Je ziet duidelijk dat er maandenlange voorbereidingen aan zijn voorafgegaan.'

Van Eeten onderzoekt in opdracht van het ministerie van Economische Zaken de botnetbesmetting per provider. Eerder vertelde beveiligingsadviseur Rik Ferguson van Trend Micro aan Computable dat voor een succesvolle aanpak van botnets een aantal ingrediënten moet samenkomen: 'handhaving, een proactieve opstelling van internet service providers en internationale harmonisering van wetgeving.'

Al die ingrediënten waren volgens Van Eeten aanwezig toen Microsoft op 16 maart 2011 spam-botnet Rustock oprolde. In de Verenigde Staten namen opsporingsambtenaren van de U.S. Marshalls rond de honderd servers in beslag. In Nederland haalde de High Tech Crime Unit van de KLPD twee servers neer bij een reseller van hosting provider LeaseWeb. Microsoft had de leiding van de internationale actie. Senior programma manager van de Microsoft Digital Crimes Unit T.J. Campana prees zowel de High Tech Crime Unit van de KLPD als LeaseWeb voor hun prompte acties.

Juridische aanpak

Ten eerste is de juridische aanpak van Microsoft in het geval van Rustock innovatief, aldus Van Eeten: 'Het is Microsoft gelukt om als marktpartij via de rechter af te dwingen dat servers in beslag werden genomen zonder dat de eigenaar daarvan vooraf op de hoogte is gesteld. De rechtszitting vindt pas na inbeslagname plaats. Dat lukte door gebruik te maken van een Amerikaanse wet die merken beschermt. Voor zover ik weet is dat uitzonderlijk, want normaal kan dit alleen op strafrechterlijke basis.'

Ontsnappingsroutes geblokkeerd

Niet alleen zijn de commando- en controleservers uitgeschakeld, Microsoft heeft er ook voor gezorgd dat bots niet via andere wegen instructies kunnen ontvangen. Microsoft is zo slim geweest een aantal ontsnappingsroutes te blokkeren. 'Bot-herders (de cybercrimineel die het botnet aanstuurt, red.) anticiperen steeds vaker op aanvallen op hun netwerk door opsporingsdiensten', aldus Van Eeten.

Eén van die ontsnappingsroutes is het razendsnel wijzigen van de domeinnamen waarvandaan bots hun instructies ontvangen. Van Eeten: 'De Rustock-bots zijn zelfstandig in staat een eindeloze reeks domeinnamen uit te rekenen waarvandaan ze mogelijk instructies kunnen ontvangen van hun bot-herder. Dat gold ook al voor de bots binnen het Conficker-botnet. Deze domeinnaam-strategie is bij dat botnet uiteindelijk succesvol aangepakt, maar dat kon alleen doordat ICANN intensief samenwerkte met de registraties van domeinen als .com en .nl. Zoiets is nu ook in voorbereiding. Microsoft heeft zelf al preventief beslag laten leggen op 1500 domeinnamen. Maar de lijst is eindeloos en vereist dus een structurele oplossing.'

Malicious Software Removal Tool

Ook het bestrijden van de malware op geïnfecteerde machines wordt door Microsoft voortvarend aangepakt, aldus Van Eeten. 'Elke gebruiker met een legale Windows-versie, die de beveiligingsupdates aan heeft staan, wordt via de Malicious Software Removal Tool opgeschoond.'

Dat verwijderen van de Rustock-malware op Windows-machines is natuurlijk al een tijdje aan de gang, maar deze periode is volgens Van Eeten cruciaal. 'Omdat de bot-herder geen toegang meer tot zijn bots heeft, kan hij nauwelijks tegenmaatregelen treffen tegen het opschonen. Zo kunnen de bestaande bots moeilijker onder de radar van virusopruimingssoftware duiken, omdat ze geen instructies ontvangen om hun 'virus-vingerafdruk' te wijzigen. Ook is het moeilijker om nieuwe bots te rekruteren, om de opgeschoonde bots te vervangen.'

Overheidsdiensten

'Je ziet duidelijk dat er maandenlange voorbereidingen aan vooraf zijn gegaan.' Van Eeten vermoedt dat een partij als Microsoft wellicht beter uitgerust is voor dit soort acties dan bijvoorbeeld overheidsdiensten. 'Ik heb er geen cijfers over, maar Microsoft heeft een groot aantal mensen in dienst die zich met dit soort acties bezighouden, zowel op technisch als juridisch vlak. Bovendien is Microsoft natuurlijk een naam die deuren opent die voor anderen gesloten blijven.'

Neerhalen Rustock-botnet

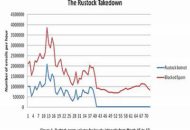

Het Rustock-botnet verspreidde dagelijks miljarden spammails vanaf geïnfecteerde computers. Op 16 maart 2011 namen opsporingsambtenaren van de U.S. Marshals rond de honderd servers in de Verenigde Staten in beslag. Op de servers draaide commando- en controlesoftware van spambotnet Rustock. In Nederland haalde de High Tech Crime Unit van de KLPD twee servers neer bij een reseller van hosting provider LeaseWeb. Microsoft had de leiding van de internationale actie.

Het neerhalen van Rustock is volgens Microsoft het tweede succes van Project MARS (Microsoft Active Response for Security). Dat is een samenwerking tussen de Microsoft Digital Crimes Unit (DCU), het Microsoft Malware Protection Center en het Trustworthy Computing-programma. Begin 2010 werden binnen MARS de controleservers van het Waledac-botnet neergehaald.

@MM: Inderdaad. Die 2de stelling die u daar aanhaalt, hoort men veel te vaak. Terwijl dat een duidelijk voorbeeld is van “Cum hoc ergo propter hoc” wat een van de klassieke drogredenen zijn.

“De meeste virussen zijn voor Windows. Windows is het meeste gebruikte besturingssysteem, dus als Linux het meest gebruikte besturingssysteem was, zouden de meeste virussen voor Linux zijn.”

Ander voorbeeld van de ‘met dit,dus door dit’ (Bron: Wikipedia’s ‘drogreden’)

“Zij was in augustus op vakantie met Gijs. Zij is in augustus zwanger geworden. Dus zij is zwanger van Gijs.”

Elke andere OS dan windows/Mac is gewoon te lastig voor 80% van de computergebruikers, zker als je het helemaal dicht zet. Deze zullen jaren en zonder updates blijven hangen bij het OS dat bij de PC zat of door de buurman even geinstaleerd is.

Dat kan je ze amper kwalijk nemen, men weet gewoon niet beter. Een auto met 4 lekke banden en een 1 liter bak zal ook even wennen zijn voor een onervaren chauffeur maar die legt zich eruiteindelijk bij neer omdat hij niet beter weet.