Windows systemen in virtuele machines moeten net als fysieke computers beveiligd worden tegen malware. Een verschil met een fysiek systeem is dat een virtuele machine ook beschermd kan worden als die uitgeschakeld is. Dat is een van de functies binnen Trend Micro Core Protection for Virtual Machines, een nieuw onderdeel van Trend Micro Deep Security 7.0.

Trend Micro biedt met Core Protection for Virtual Machines een antimalwareproduct voor VMware Infrastructure 3 of vSphere 4 omgevingen met ESXi hypervisors of ESX servers. Dus niet voor Hyper-V van Microsoft of voor XenServer van Citrix. Bij vSphere 4 maakt Core Protection for Virtual Machines of kortweg CPVM gebruik van de VMsafe API's van VMware (zie kader). Bij Infrastructure 3 zijn er die nog niet. Core Protection for Virtual Machines wordt niet los verkocht, maar is een onderdeel van Trend Micro Deep Security 7.0. Een trialversie is beschikbaar op de website van Trend Micro.

Virtuele pc’s

Virtuele machines gedragen zich voor het besturingssysteem en de software als een fysieke pc. Qua beveiliging gelden dus dezelfde eisen als bij een fysieke computer. Je kunt zoals vanouds antimalwaresoftware installeren op alle gevirtualiseerde Windows systemen. Trend Micro biedt daarvoor de OfficeScan Servers en Clients. Het idee achter CPVM is echter, dat de antimalware een niveau hoger kan draaien. Helemaal buiten Windows gebeurt het niet: elk Windows-systeem wordt voorzien van realtime agenten die communiceren met het CPVM-systeem. CPVM bestaat zelf uit een server, die ook weer op Windows draait. Die mag overigens zelf gevirtualiseerd zijn. De CPVM software communiceert met de VMware omgeving via vCenter of Infrastructure Center Server en met de gevirtualiseerde Windows-systemen via de agenten. De agenten zorgen voor real-time of residente bescherming en voor de scanopdrachten. Uiteraard kan dat ook via een reeds aanwezige OfficeScan antimalware. De agenten zijn uiteraard alleen beschikbaar als de virtuele machine actief is. Behalve de real-time agent bestaat er ook nog een 'scan now'-agent of kortweg scanagent die scans op aanvraag uitvoert.

Slapend veilig

Maar wat als virtuele machines uit staan? Trend Micro beweert dat virtuele machines ook besmet kunnen worden als ze uit staan, maar dat moeten we toch sterk nuanceren. Dat is namelijk alleen mogelijk onder nogal geforceerde omstandigheden. Ten eerste: je kunt Windows alleen besmetten via malware. Een VMware hypervisor werkt op basis van een Red Hat Linux kernel en kan dus geen hinder ondervinden van Windows-malware. Een virtuele machine die uit staat, gedraagt zich bovendien identiek aan een pc die uit staat. Windows draait niet en dus kan er ook geen besmetting plaatsvinden.

Een uitzondering hierop zou eventueel het gebruik van gedeelde opslagvolumes kunnen zijn. Zo'n gedeelde opslag staat ter beschikking van andere systemen en kan dus in principe besmet raken met malware. Als een slapend systeem wakker wordt, is het er vervolgens risico op besmetting via zo'n gedeelde opslag.

Een virtuele machine werkt met virtuele harde schijven. Die staan als een bestand weggeschreven op het aan de VMware omgeving gekoppelde opslag. Als je met een fysieke Windowspc aan die virtuele-harde-schijfbestanden kunt (om wat voor reden dan ook), en zeker als die bestanden aangekoppeld kunnen worden, dan zou hier inderdaad ook besmettingsgevaar bestaan. Daar kunnen we maar een ding op zeggen: vermijd het aankoppelen van dergelijke virtuele harde schijven aan andere Windows systemen!

CPVM kan hier in elk geval beveiliging bieden. Het koppelt zich immers aan dergelijke uitgeschakelde virtuele machines en scant hun virtuele harde schijven. In feite doet het dat via een extra VM die dan de virtuele harde schijven aankoppelt. Verder kan CPVM ook via de agenten werkende Windows systemen scannen en beveiligen, zonder het prestatieverlies dat klassieke antimalware oplevert. Ook de malwaresignaturen kan CPVM updaten door de nieuwe signaturen gewoon rechtstreeks in de (uitgeschakelde) virtuele machine in te schrijven.

Beheer

CPVM is centraal beheerbaar, doordat het zich continu synchroniseert met vCenter en omdat het bovendien benaderbaar is vanuit Trend Micro OfficeScan. Een OfficeScan-console biedt daardoor centraal antimalwarebeheer voor zowel virtuele als fysieke Windows systemen. De CPVM Server mag bovendien op dezelfde Windowsmachine geïnstalleerd worden als de VMware vCenter Server.

Met de beheerwebconsole kun je real-time 'scan now'-agenten uitrollen naar al dan niet uitgeschakelde virtuele Windows systemen, updates gecentraliseerd downloaden en uitrollen naar die virtuele machines en dat ook allemaal geautomatiseerd doen op vaste tijdstippen. CPVM ondersteunt dezelfde opties en parameters voor het scannen en het aanpakken van malware als OfficeScan. Je kunt verder logs genereren en bekijken of waarschuwingen via e-mail laten versturen.

Conclusie

Als je voor je antimalware je vertrouwen in Trend Micro stelt of gesteld hebt, is deze Core Protection for Virtual Machines een logische en nuttige uitbreiding. De concurrentie zal wel niet achterblijven, vermoeden we.

Productinfo

Product: Core Protection for Virtual Machines

Producent: Trend Micro; USA; www.trendmicro.com

Leverancier: SecurityPoint WestCon NL; nl.securitypoint.westcon.com

Adviesprijs: onbekend, optioneel onderdeel van Trend Micro Deep Security 7; CPVM is wel als probeerversie beschikbaar.

Systeemvereisten: Windows Server 2003 of beter met .NET framework voor CPVM Server; Windows XP/2003 of beter voor scanning agent; Windows 2000 of beter voor real-time agent

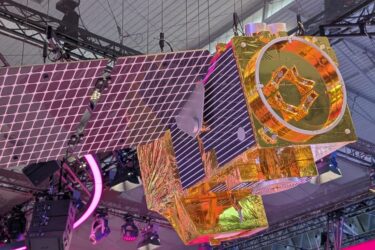

VMware VMsafe

Bij het ontwikkelen van vSphere 4.0 besloot VMware om een betere malwarebescherming van virtuele machines met Windows mogelijk te maken. Bij een klassieke antimalwareoplossing draait die als een applicatie onder Windows, vaak met allerlei haken in de kern van Windows zelf. Het idee is dat deze applicatie elke vorm van malware moet kunnen detecteren en blokkeren. In de praktijk blijkt zo'n antimalwaresysteem niet perfect. Het werkt immers met een signatuurdatabase als eerstelijnsverdediging. Nieuwe malware die nog niet in die signatuurdatabase zit, moet ontdekt worden op basis van residente bescherming die het gedrag van software in de gaten houdt en deze zonodig blokkeert. Helaas bestaat er ook allerlei legitieme software die wijzigingen aanbrengt in systeembestanden en systeemconfiguraties binnen Windows. Malware zou zich dus kunnen voordoen als iets legitiems en op slinkse weg code in het startsysteem van Windows introduceren. Na een systeemherstart kan die malware de geïnstalleerde antimalwareoplossing saboteren, zodat die niet of niet behoorlijk meer werkt. En dan heeft malware ondanks de geïnstalleerde antimalware vrij spel. Een doemscenario, maar in principe wel mogelijk. Maar wat als de antimalwareoplossing buiten Windows om kan draaien?

Een virtuele machine bestaat in tegenstelling tot een fysieke pc geheel uit software. Je kunt er dus van buitenaf bij. Virtuele machines gedragen zich in feite als fysieke pc's gezien vanaf het netwerk en van binnenuit die virtuele machine. Maar de hypervisor zelf heeft natuurlijk toegang tot de virtuele machine als geheel. De hypervisor voert die virtuele machine immers uit en zorgt ook voor en bewaakt de virtuele netwerkverbinding, de virtuele harde schijf, de virtuele processor, het virtuele geheugen en noem maar op. VMsafe bestaat uit een stel extra routines in de hypervisor die al die elementen van een virtuele machine kunnen scannen. In feite gebeurt het scannen in een aparte virtuele machine waarin de antimalwaresoftware draait. Omdat de antimalwareVM volledig onafhankelijk van Windows werkt, kan die malware de detectie via VMsafe niet saboteren. De antimalwareVM kan de scan zelfs uitvoeren als de Windows-VM uitgeschakeld is. VMsafe biedt dus de omgeving en bijbehorende API's waarvan een zelfstandig draaiende antimalwareoplossing van derden gebruik kan maken om een of meer Windows-VM's te beschermen. Windows kun je daardoor binnen een VMware VM veel veiliger maken dan op een fysieke computer.

“Een verschil met een fysiek systeem is dat een virtuele machine ook beschermd kan worden als die uitgeschakeld is.”

Niet _kan_, maar _moet_.