Er is in het bedrijfsleven een verbreding aan het plaatsvinden over wat nu precies 'privileged accounts' zijn. Dit hoeven niet meer alleen systeembeheerders te zijn, zoals nog wel eens wordt gedacht. Integendeel zelfs, allerlei werknemers werken met gegevens en systemen die gevoelig zijn voor het bedrijf. Als je die wilt beschermen, dan mis je dus een breed scala aan risico's door je puur te focussen op IT-personeel.

Over deze blogger

Sam Besselink heeft altijd op het snijvlak van IT, organisatie en veiligheid gewerkt. Na een carrière in de veiligheidssector is hij aan de slag gegaan als security-specialist bij een grote consultancy firma. Inmiddels is hij werkzaam als I&AM consultant bij Grabowsky. Hier houdt hij zich bezig met de organisatorische aspecten van cybersecurity.

Privileged accounts zijn gebruikers binnen een organisatie die verhoogde rechten hebben. Dit is bijvoorbeeld het geval bij systeembeheerders, die veel kunnen aanpassen aan systemen. Omdat deze accounts zoveel kunnen, is het belangrijk om ze extra te beveiligen. Dit kan bijvoorbeeld door zorgvuldig te administreren wie toegang hebben tot dergelijke accounts en door de wachtwoorden daarvan elke dag te wijzigen.

Privileged Account Security

Onder de leveranciers van tools die nodig zijn voor dit soort beveiligingsmaatregelen zie je inmiddels dat men afstapt van de term ‘privileged account management’. De ontwikkelingen gaan meer naar ‘privileged account security’. Het draait namelijk niet alleen om het beheersen van privileged accounts en wachtwoorden, maar ook om detectie en het doorbreken van de ‘attack chain’. Door het privileged account security te noemen, trek je het veel meer in de sfeer van cybersecurity. Welke doelwitten vallen zij aan, en waar zitten de personen en de gegevens die het meest interessant zijn?

Bedrijfsgevoelige public relations

Achterhalen welke privileged accounts er bestaan, is een belangrijk onderdeel van de puzzel. Als je naar ze op zoek gaat, vind je namelijk door de hele organisatie wel mensen met bedrijfsgevoelige toegang tot systemen. Het kan dan gaan om beheer van IT, maar net zo goed over de reputatie van het bedrijf. Denk bijvoorbeeld aan een bedrijfsjurist die toegang heeft tot allerlei gevoelige informatie, of pr-medewerkers met toegang tot een corporate Twitter-account. Dit wordt door senior management net zo goed ervaren als privileged accounts.

Context van de beveiliging

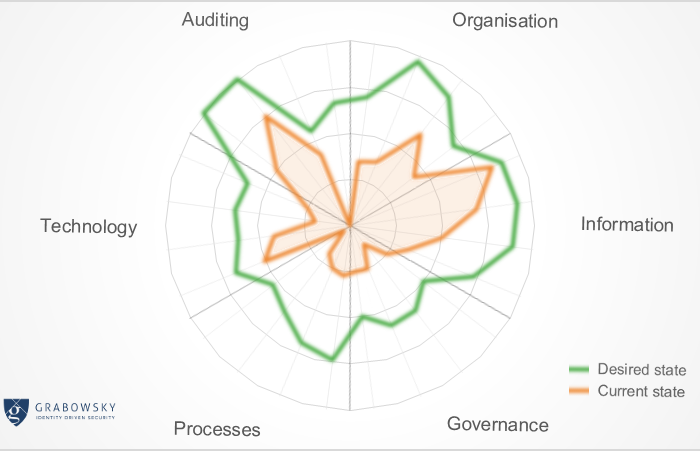

De privileged accounts staan alleen niet op zichzelf. Ze worden aangemaakt in systemen, beveiligd in digitale kluizen en er wordt bovendien over ze gerapporteerd om aan compliancy-eisen te voldoen. Succesvolle initiatieven rondom privileged accounts houden daarom rekening met de brede context. De route die wij volgen om inzicht te krijgen in deze context is door gesprekken en workshops te houden met een mix van mensen uit alle lagen van de organisatie. We proberen dan helder te krijgen welke privileged accounts er binnen een organisatie zijn, wat gezien wordt als bedrijfsgevoelige informatie en hoe die is beveiligd. Hierbij kijken we naar de technologische beveiliging, maar ook naar procedurele en organisatorische maatregelen. Kortom, hoe volwassen is de organisatie in de informatiebeveiliging (zie grafiek). Door de volwassenheid over de verschillende gebieden in kaart te brengen, kunnen organisaties een beter beeld krijgen van hun situatie. Ze krijgen op een gestructureerde manier een beeld van de gebieden waar het best aanvullende maatregelen getroffen kunnen worden. Dit kan soms heel interessante inzichten opleveren.

Cloud en shadow IT

Inzicht in hoe de organisatie ervoor staat maakt het ook mogelijk om op basis van ‘risk appetite‘ gerichte stappen te nemen. Ofwel: welke risico’s ben je bereid te lopen? Sommige gebieden zijn voor een organisatie nog niet interessant om op te pakken. Zo kan het zeer complex worden als je ook de vele cloud-diensten en allerlei shadow-IT meetelt, die veel worden gebruikt. Bedrijfsdata blijft zelden binnen de eigen IT-infrastructuur, omdat we zo gewend zijn geraakt aan het gemak van allerlei webservices. Het verschilt per bedrijf of het gewenst is om deze accounts in kaart te brengen. Maar het uiteindelijke overzicht is regelmatig uiterst verrassend voor het MT. Men kent soms wel de trend dat er steeds meer cloud-diensten worden gebruikt, maar weet meestal niet in welke mate dit binnen het bedrijf voorkomt. Door gebruik van cloud is het daarom uiterst belangrijk dat er op deze nieuwe manier naar privileged accounts wordt gekeken. Toegegeven, het is vaak al een hele uitdaging om de beveiliging te regelen voor alle IT die on-premises staat. Maak daarom niet de fout om binnen die eigen omgeving met een te beperkte blik naar privileged accounts te kijken.