FireEye, ontwikkelaar van een virtueel beveiligingsplatform dat organisaties real time bescherming biedt tegen de nieuwste cyberaanvallen, heeft in rapport ‘Hot Knives Through Butter: How Malware Evades Automated File-based Sandboxes’ naar buiten gebracht welke technieken malware-ontwikkelaars gebruiken. Het rapport beschrijft vooral het omzeilen van file-based sandboxes.

File-based sandboxes behoren meestal tot menselijke interactie, configuratie, omgeving en de klassieke VMware-ontduikingstechnieken. Bij menselijke interactie is de malware wel aanwezig, maar wordt pas actief zodra het menselijke interactie detecteert. Een goed voorbeeld is de in 2012 door FireEye ontdekte UpClicker Trojan. Deze vorm van malware gebruikt muisklikken voor het detecteren van menselijke activiteit. Na één klik op de linkermuisknop communiceert deze malware met kwaadaardige CnC-servers.

Configuratie, omgeving en VMware

Bij configuratie imiteren sandboxes de computer die ze beschermen, maar zijn nog steeds geconfigureerd naar een aantal vastgestelde parameters. De meeste sandboxes houden een bestand voor slechts enkele minuten in de gaten voordat ze doorgaan naar het volgende bestand. Cybercriminelen wachten buiten de sandbox en vallen aan zodra het monitoringsproces van het betreffende bestand is voltooid.

In de omgeving probeert malware vaak gebruik te maken van een fout in het systeem, een fout die meestal alleen aanwezig is in bepaalde versies van applicaties. Als een vooraf gedefinieerde configuratie binnen een sandbox een bepaalde combinatie van een besturingssysteem of applicatie mist, reageert de malware niet en ontwijkt het daarmee detectie.

VMware is een populaire virtualisatietool en bijzonder eenvoudig te herkennen aan de karakteristieke configuratie. Ontwikkelaars van malware maken hier dankbaar gebruik van. Door de kenmerkende configuratie van VMware kan malware verschillende VMware-diensten bekijken voordat het overgaat tot actie.

Multi-flow-analyse

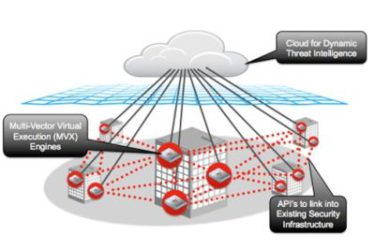

‘In het huidige cybercrime-landschap bieden traditionele sandboxes niet langer beveiliging tegen geavanceerde aanvallers’, zegt Zheng Bu, senior director research en co-auteur van het rapport. ‘Malware is steeds beter in het detecteren van het verschil tussen een echte en virtuele omgeving en past hier vervolgens het gedrag op aan om detectie te voorkomen. Effectieve detectie is daarom noodzakelijk. Dit kan met behulp van een multi-flow-analyse: een analyse van de context van het gedrag en de samenhangende ongelijksoortige fases van een aanval. Deze methode is gedurende het onderzoek ook gebruikt.’

Het begrijpen van de technieken die malware-ontwikkelaars gebruiken om beveiligingssystemen zoals file-based sandboxes te ontwijken, biedt een securityprofessional de mogelijkheid om een potentiële advanced persistent threat (apt)-aanval beter en sneller te identificeren.