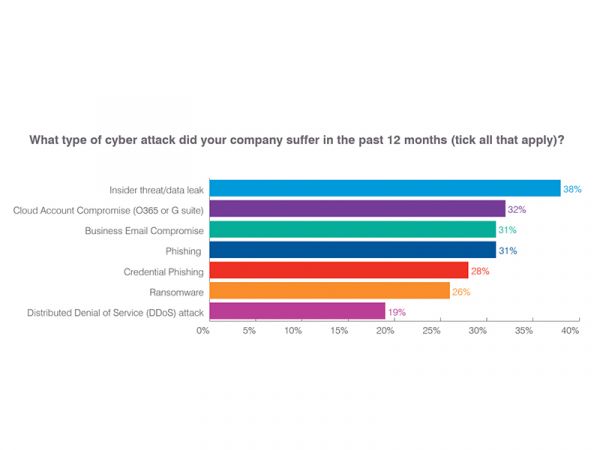

De meeste it-beveiligingsproducten richten zich op cyberdreigingen van buitenaf. En niet zonder reden. Externe aanvallen veroorzaken flinke schade zodra ze ‘binnen’ zijn. Denk aan aanvallen waarbij zakelijke e-mailadressen worden misbruikt. Toch vinden aanvallen steeds vaker van binnenuit plaats. Het aantal cyberdreigingen van binnenuit groeit als kool. De afgelopen twee jaar namen ze wereldwijd toe met 47 procent. Volgens 38 procent van de Nederlandse CSO’s en CISO’s was hun organisatie het afgelopen jaar doelwit van interne aanvallen, blijkt uit recent onderzoek door Proofpoint. De ene interne aanval is de andere niet. Sommige zijn zeer geavanceerd en bewust schadelijk, anderen vinden plaats door onkunde en nalatigheid. Wat de aanleiding ook is, de beste bescherming is breed, veerkrachtig en gericht op de mensen aan de frontlinie: de medewerkers

Hoe komen interne aanvallen tot stand?

Aanvallen van binnenuit kun je niet over een kam scheren. In het ene geval halen criminelen alles uit de kast om onder de radar te blijven, terwijl de daders in andere gevallen niet eens beseffen dat ze een gevaar vormen. Bij het opwerpen van een verdedigingslinie moet je eerst achterhalen met welke dreigingen je van binnenuit te maken krijgt. Hoe beter je de motieven en methoden begrijpt, des te beter je de gebruikers en organisatie kunt beschermen. Er zijn grofweg drie soorten interne aanvallen, getypeerd door nalatigheid, door bewust schadelijk gedrag of door misbruik van inloggegevens.

Nalatigheid

Met 62 procent van alle interne dreigingen is nalatigheid de meest voorkomende oorzaak. Het kost bedrijven jaarlijks ruim 4,5 miljoen dollar. Eén incident kost gemiddeld 307.111 dollar. Dreigingen door nalatigheid vinden niet opzettelijk plaats, waardoor het lastig is om ze vroegtijdig te herkennen. Je kunt er echter veel aan doen om de risico’s te beperken.

Met continue awareness-trainingen bereik je al veel. Als de gebruikers veelgemaakte fouten door nalatigheid leren kennen, zijn ze sneller geneigd best practices van it-beveiliging te volgen. En over het herkennen van dreigingen: let goed op de ‘beveiligingshygiëne’ van medewerkers, ofwel hoe ze omgaan met de it-beveiliging. Noteren ze wachtwoorden, installeren ze niet-geautoriseerde toepassingen, omzeilen ze procedures onder het mom van gemak?

Bewust schadelijk gedrag

Het komt minder voor, maar bewust schadelijk gedrag van medewerkers leidt tot veel hogere kosten. Een gemiddeld incident kost 755.760 dollar. In totaal bezorgen criminele en kwaadwillende personeelsleden hun werkgever jaarlijks een kostenpost van gemiddeld 4,08 miljoen dollar.

Kwaadwillende insiders zijn meestal moeilijk te herkennen, of ze nu uitzijn op wraak of op financieel gewin. De aanvallers hebben eigen inloggegevens en weten wellicht hoe ze de it-beveiliging onopgemerkt kunnen omzeilen.

Om je te beschermen tegen kwaadwillend personeel heb je transparantie en een scherp oog nodig. Wie heeft toegang tot het netwerk en vooral: waarom? Gebruik een oplossing die verdacht gedrag detecteert, zoals inloggen buiten werktijd en ongebruikelijke toegangsverzoeken. Zorg er bovendien voor dat de toegang tot gevoelige informatie is beperkt tot de gebruikers met de juiste toegangsrechten.

Misbruik van inloggegevens

Dit is een interne dreiging waarbij cybercriminelen inloggegevens aftroggelen en zich daarmee onbevoegde toegang verschaffen tot toepassingen en systemen. Dit soort dreiging komt in slechts 14 procent van alle interne aanvallen voor. Toch kost het bedrijven jaarlijks 2,79 miljoen dollar, ofwel gemiddeld 871.686 dollar per incident.

Gecompromitteerde accounts zien er soms heel overtuigend uit, waardoor het lastig is om ze te ontdekken. Het is zaak om het risico op diefstal van data en inloggegevens te minimaliseren. Denk bijvoorbeeld aan multi-factor authenticatie en het afleren van risicovol gedrag dat dergelijke diefstal in de hand werkt, zoals hergebruik van wachtwoorden en doorklikken in phishing-berichten.

Kennis en bewustwording zijn ook hier cruciaal. Hoe meer de gebruikers afweten van potentiële risico’s, des te beter ze zijn voorbereid om de organisatie te beschermen.

Verdedigingslinie

Dreigingen van binnenuit zijn heel divers. Er is dus geen allesomvattende oplossing ter verdediging. Om je organisatie te beschermen tegen interne aanvallen zul je moeten vertrouwen op een combinatie van tools, policies en awareness-training. De kern van de verdedigingslinie bestaat uit het trainen en opleiden van het personeel. Alle medewerkers moeten beseffen dat hun gedrag de organisatie in gevaar kan brengen, of dit nu moedwillig gebeurt of niet. Zorg dat zulke trainingen doorlopend plaatsvinden en voldoende aandacht schenken aan thema’s als hergebruik van wachtwoorden, phishing en misbruik van zakelijke e-mailadressen (in jargon BEC genoemd: business e-mail compromise).

Leer medewerkers bovendien hoe ze afwijkend gedrag van collega’s herkennen en wat de gevolgen zijn als ze zelf kwaadwillig gedrag vertonen of eraan meewerken. Zorg ook dat er tools zijn waarmee je de activiteiten op het netwerk in de gaten houdt, zodat je verdacht of ongebruikelijk gedrag vroeg detecteert. Het beste combineer je dit alles met strikt beleid op het gebied van e-mailgebruik, geaccepteerd gebruik, externe opslagmedia en BYOD.

Awareness, transparantie en oplettendheid: met deze combinatie is het mogelijk een sterke verdedigingslinie te bouwen die beschermt tegen aanvallen van binnenuit. Hoe beter je de medewerkers, data en netwerken begrijpt, des te gemakkelijker het wordt om afwijkingen te spotten en potentieel gevaar van binnenuit snel te tackelen.

Meer weten?

Voor meer informatie, ga naar https://www.proofpoint.com/us