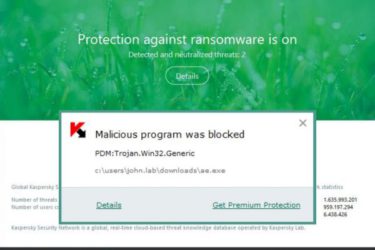

De eerste overwinning van het No More Ransom Platform is een feit. Kaspersky Lab wees de politie en het Openbaar Ministerie op de locatie van de WildFire command and control-server, waarna ze de server offline haalden. Hierbij werden bijna 5800 decryptiesleutels bemachtigd, waarvan drieduizend voor Nederlandse en 2100 voor Belgische infecties.

In totaal betaalden 236 slachtoffers en verdienden de cybercriminelen in een maand 135.9 Bitcoins (bijna zeventigduizend euro). Met behulp van de speciaal door Kaspersky Lab en Intel Security ontwikkelde decryptietools kunnen slachtoffers hun geïnfecteerde bestanden nu ontgrendelen zonder losgeld te betalen. Naar verwachting zullen er binnenkort nog meer sleutels aan de tools worden toegevoegd.

WildFire

De ransomware WildFire lijkt vooralsnog vooral op Nederland en België te zijn gericht, aangezien de afgelopen weken zeker 50 procent van de infecties in Nederland is geregistreerd en 36 procent in België. WildFire’s infection vector vertoont overeenkomsten met Zyklon en GNLocker: vanaf gehackte servers wordt namens een transportbedrijf een spam e-email gestuurd met de mededeling dat een levering niet is nagekomen en het verzoek om, middels een te downloaden Word-bestand, een nieuwe afspraak te maken. Zodra de ontvanger het Word-bestand opent en de macro-functionaliteit is ingeschakeld, wordt de malware gedownload en geïnstalleerd, waarna WildFire de bestanden op de computer versleutelt. Het gevraagde losgeld bedraagt zo’n driehonderd euro per slachtoffer, maar als dit niet binnen acht dagen betaald is, wordt dit bedrag verdrievoudigd.

Offline

De Nederlandse politie en het OM hebben er inmiddels voor gezorgd dat de WildFire-server offline is, waardoor geen nieuwe slachtoffers meer kunnen worden gemaakt. Daarna zijn computers die besmet zijn met WildFire niet langer in staat om verbinding te maken met de servers van de criminelen. In plaats daarvan wordt het slachtoffer gewaarschuwd met de boodschap dat het kwaadaardige domein in beslag is genomen door de Nederlandse politie en ze NoMoreRansom.org kunnen bezoeken om de decryptietool te downloaden en hun bestanden te ontgrendelen zonder losgeld te betalen.

Samenwerking

John Fokker, digital team coördinator van de National High Tech Crime Unit (NHTCU) van de Nederlandse politie: ‘De bemachtiging van WildFire decryptiesleutels bewijst nogmaals dat cybercrime, en met name ransomware, succesvoller bestreden kan worden door nauw met andere partijen samen te werken. De Nederlands politie streeft ernaar om slachtoffers van ransomware te helpen door malwaregerelateerde zaken te onderzoeken, criminele infrastructuren plat te leggen en decryptiesleutels beschikbaar te stellen. Het regelmatig back-uppen van persoonlijke bestanden blijft echter de beste strategie tegen ransomware.’

Jorn van der Wiel van Kaspersky Lab sluit zich hierbij aan. ‘Het is van groot belang dat er meer partners uit zo veel mogelijk verschillende disciplines aansluiten om deze vorm van ransomware nóg voortvarender tegen te gaan. We maken goede vorderingen, maar dit is slechts het begin en met een hechte samenwerking kunnen we zoveel meer bereiken.’

Voor mij telt maar 1 ding. De klant moet storingsvrij zijn werk kunnen doen, de rest is bijzaak.

Daar moet je flexibel genoeg zijn Windows te gebruiken waar het niet anders gaat en Linux te promoten waar mogelijk, dat is namelijk mijn stokpaardje dat ik vaak en graag berijdt. En veel naar webservers trekken, geen sores met backups, wordt allemaal geregeld zonder dat de klant dat ziet.