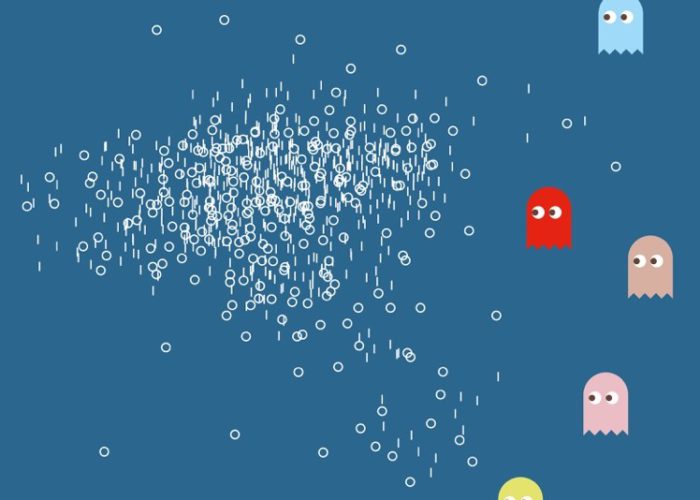

Voor de meesten is het wel duidelijk; het is niet de vraag of je gehackt bent, maar wanneer. Cybercriminelen omzeilen schijnbaar moeiteloos de maatregelen die organisaties treffen om kwaadwillenden buiten de deur te houden. Steeds gerichter weten criminelen waardevolle informatie te stelen: van gevoelige documenten tot persoonlijke bankgegevens en recent nog de nieuwste afleveringen van een hitserie.

De succesvolle ransomware-aanval tegen de producenten van de hitserie Orange is the New Black werd mogelijk doordat een externe leverancier van de serie werd gehackt. Dit patroon van aanvallen op externe leveranciers om zo bij high-profile-organisaties binnen te komen, zien we steeds vaker. Dit voorbeeld laat duidelijk zien dat alle organisaties, van klein tot heel groot en met een enorm securitybudget, moeite hebben met het implementeren van securitymaatregelen rondom externe leveranciers. De grootste uitdaging hierbij is het vinden van een balans tussen het beveiligen van kritische systemen en productiviteit, snelheid en efficiency.

Privileged users

Externe leveranciers zijn onderdeel van een grotere groep die speciale toegang heeft tot het it-netwerk; de zogeheten privileged users. Deze gebruikers zijn natuurlijk waardevolle targets voor cybercriminelen die op zoek zijn naar toegangsinformatie en dat brengt grote uitdagingen met zich mee.

Organisaties hebben moeite met het definiëren van privileged users: wie zijn het en welke autorisaties krijgen zij? Dit is een gevaarlijke zwakte in de huidige beveiligingsstrategieën van bedrijven.

Volgens het Verizon Data Breach Report 2017 was in 81 procent van de gevallen van gegevensdiefstal sprake van gestolen of zwakke wachtwoorden. Bedrijven doen er niet genoeg aan om zich ervan te verzekeren dat externe leveranciers of andere privileged users alleen toegang hebben tot de systemen die zij voor hun werkzaamheden nodig hebben. Ondertussen bekwamen hackers zich erin om zich voor te doen als legitieme gebruikers met authentieke inloggegevens. Het is daarom cruciaal dat iedereen die toegang heeft tot het netwerk regelmatig gecheckt wordt om zeker te weten dat de geautoriseerde toegang niet verder gaat dan nodig.

PAM

Uit onderzoek blijkt dat de meerderheid van de it-beslissers wereldwijd een securityschending heeft ervaren doordat de toegang voor externe leveranciers niet beveiligd was. Tegelijkertijd kan slechts een derde van de organisaties de logins op het bedrijfsnetwerk tracken. Dit is verontrustend, omdat cybercriminelen die logingegevens stelen op deze manier onopgemerkt blijven en zich vrij over het netwerk kunnen bewegen.

Organisaties die zich bewust zijn van de risico’s, maken gebruik van privileged access management (PAM). Hiermee kunnen ze gedeelde inloggegevens voor privileged users en externe leveranciers beveiligen, managen en opslaan zonder dat de gebruiker ze ooit te zien krijgt. Hierdoor is het eenvoudiger om compliant te zijn aan de huidige en toekomstige wet- en regelgeving en gaat het niet ten koste van de productiviteit.

Tips voor veilige toegang

Het implementeren van pam-technologie is cruciaal, maar het is niet het enige dat organisaties moeten doen om zich voor te bereiden op een securityschending. Denk aan het volgende:

- Review de gebruikte remote access-oplossingen

Net als online diensten en apps voor het delen van documenten, zijn remote access-tools vaak gratis te downloaden en verspreiden zich daardoor snel onder werknemers en derden. Deze tools worden soms buiten de it-afdeling om gebruikt en kunnen personen buiten het netwerk ongeautoriseerde toegang geven. De it-afdeling zou een volledige scan uit moeten voeren om te bepalen of deze basic remote access-oplossingen inderdaad aanwezig zijn. Als dit het geval is, moeten deze oplossingen zo snel mogelijk worden geblokkeerd om onnodige en onveilige toegangspunten te voorkomen.

- Evalueer de toegewezen rechten

Toegang tot de it-infrastructuur moet gebaseerd zijn op rollen. De meeste externe leveranciers hebben slechts toegang nodig tot één of enkele systemen en hoeven hier niet 24/7 bij te kunnen. Organisaties zouden moeten kiezen voor een remote support-tool waarin je rechten kunt toekennen per leverancier of team. Zo behoud je de controle over wie wanneer toegang heeft tot het netwerk.

- Bewaar audit-logs

Naleving van compliancy en wet- en regelgeving heeft binnen veel sectoren hoge prioriteit. Denk aan zorg- en financiële instellingen. Oplossingen voor veilige toegang tot het netwerk moeten de mogelijkheid bieden om sessies en activiteit van derden te loggen en op te slaan. Dit levert aantoonbaar inzicht op in hoe de technologie wordt gebruikt en door wie.

- Gebruik multi-factor-authenticatie

Een oplossing voor secure access moet zo geconfigureerd zijn dat multi-factor-authenticatie mogelijk is. Dit maakt het niet alleen moeilijker voor een hacker om gestolen inloggegevens te gebruiken, maar verhoogt ook de compliancy met wet- en regelgeving rondom databeveiliging.

- Verstrek unieke inloggegevens

Iedere externe leverancier zou zijn of haar unieke inloggegevens moeten hebben. Leveranciers gebruiken vaak eenvoudige of gedeelde logingegevens zonder multi-factor-authenticatie. Dit maakt ze een dankbaar en gemakkelijk doelwit voor keyloggers. Zodra cybercriminelen de legitieme inloggegevens hebben voor een systeem, kunnen ze zich ook voordoen als een geautoriseerde gebruiker. Hierdoor loop je het gevaar dat zij direct toegang krijgen tot alle systemen waar het gehackte account toegang toe heeft. Eenmaal binnen weten ervaren cybercriminelen precies hoe ze door middel van malware, zoals ransomware, de organisatie verder kunnen uitbuiten.

Zonder de juiste controle, is het risico groot dat data in verkeerde handen terechtkomt en je als organisatie belandt in een storm aan negativiteit en chaos. Ga daarom voorzichtig en proactief om met het verlenen van toegang aan externe leveranciers, want voor je het weet ben jij de volgende headline.