Datalekken in de financiële sector hebben de afgelopen tijd veelvuldig het nieuws gehaald. Hoe is dit te voorkomen? Met een aantal maatregelen zijn risico’s snel en adequaat terug te dringen.

Cyberaanvallen komen steeds vaker voor. Volgens Verizon heeft drie kwart van die aanvallen een financieel motief. Gezien de grote bedragen waarmee financiële instellingen werken, is het logisch dat zij een hoger risico lopen. We kennen allemaal de nieuwsverhalen over de datalekken bij Capital One, Travelex en Equifax, dus de vraag is wat financiële dienstverleners kunnen doen om zich te wapenen tegen aanvallen om nieuwe datalekken te voorkomen.

Kriebelhoest

Voorkomen is beter dan genezen en wachtwoorden zijn de ‘kriebelhoest’ van de cybersecurityindustrie – daarom moeten ze zo snel mogelijk volledig worden uitgebannen. Travelex werd blootgesteld aan ransomware, dat vaak wordt verzonden met kwaadaardige bijlagen in een phishingmail. Naar schatting bestaat ruim de helft van de aanvallen op de financiële sector uit phishing, wat hoger is dan het gemiddelde van veertig procent. Dit percentage zou flink lager zijn als er geen wachtwoorden meer gebruikt zouden worden.

Nieuwe mogelijkheden, zoals zero sign-on, software- en hardwaretokens, gedragsanalyses en biometrische login kunnen de beveiliging verbeteren en wachtwoorden al vervangen. Deze mogelijkheden moeten verder gestandaardiseerd worden en organisaties zouden naar leveranciers moeten kijken die deze mogelijkheden kunnen aanbieden. Anders blijven wachtwoorden nog altijd de grootste zwakke plek binnen organisaties.

Vergeet vertrouwen

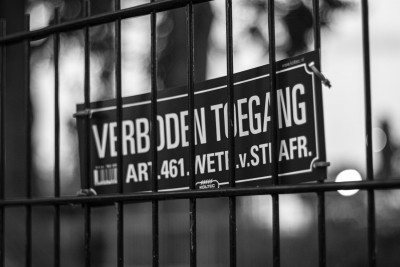

Het uitbannen van wachtwoorden is een cruciaal onderdeel van een zero-trustframework. Zero trust is een beveiligingsconcept gebaseerd op het uitgangspunt dat organisaties op voorhand niets of niemand moeten vertrouwen, zowel binnen als buiten de organisatie. Het gaat ervan uit dat elk individu dat op het netwerk probeert in te loggen gecompromitteerd is, en dus moet worden geverifieerd.

Zakelijke werkzaamheden worden steeds vaker op mobiele apparaten uitgevoerd buiten de beveiligingsomgeving die is ontwikkeld om de traditionele netwerkgrens te beschermen. Als de gebruikte privélaptop van een medewerker geïnfecteerd is en wordt aangesloten op het netwerk, kan het hele ecosysteem van het bedrijf worden geïnfiltreerd. Bij zero-trust wordt iedere gebruiker en alle devices die toegang willen tot het netwerk uitgebreid onderzocht: het device wordt gevalideerd, de gebruikerscontext gecontroleerd en het netwerk geverifieerd. Op die manier wordt gevoelige zakelijke data altijd beschermd tegen dreigingen van zowel binnenuit als buitenaf.

Structurele audits

Beperken van schade is een integraal onderdeel van iedere beveiligingsstrategie ter voorkoming van cyberaanvallen. Een aanval moet worden opgespoord en aangepakt, het probleem onderzocht en elke eventuele achterdeur tot het netwerk afgesloten.

Bij veel geruchtmakende datalekken duurt het lang voordat virussen worden ontdekt. Travelex had bijvoorbeeld acht maanden nodig om de kwetsbaarheid in hun beveiliging op te sporen. Tijd is geld en dus is een vroegtijdige ontdekking van problemen noodzakelijk. IBM schat dat bedrijven die een lek binnen dertig dagen aanpakken, meer dan een miljoen dollar besparen ten opzichte van bedrijven die meer dan dertig dagen nodig hebben. Voer daarom frequent een bedreigingsanalyse uit en monitor elk apparaat en iedere gebruiker.

Een grote beveiligingsschoonmaak

Datalekken ontstaan veelal wanneer menselijke expertise of bedrijfsafspraken ontbreken. Voordat organisaties aan de slag gaan met een beveiligingsstrategie, moet eerst worden gekeken naar hoe de mensen binnen de organisatie werken. Werken ze vooral op kantoor of zijn ze veel vaker op locatie te vinden? Welke devices en applicaties zijn nodig om hun productiviteit te waarborgen? Worden deze vragen niet vooraf gesteld, dan loop je het risico een beveiligingsomgeving te ontwikkelen waarin uiteindelijk niemand werkt.

Security is geen tweede natuur voor werknemers; daarom is goed onderhoud door it van een zo gebruiksvriendelijk mogelijke beveiliging noodzakelijk. Dit betekent dat bedrijven, als zij een optimaal beveiligde werkplek hebben ontworpen, medewerkers moeten trainen in beveiligingsrichtlijnen en de beste manier deze te gebruiken. Veel bedrijven zijn inmiddels gewend aan bescherming tegen externe dreigingen, maar nog niet goed voorbereid op mogelijke interne bedreigingen.

Beheer apparaten

Binnen veel organisaties functioneren werknemers niet (meer) optimaal zonder hun mobiele devices. Daarom is het van belang om nieuwe parameters in te stellen zodat de zakelijke data die via deze devices benaderd wordt, beschermd is. Het voorkomen van verlies van zakelijke data op deze devices is met Unified Endpoint Management (UEM) mogelijk. UEM is de basis van veilige enterprise mobiliteit. Aan de hand van het zero-trust-principe is het met UEM mogelijk om data op afstand van een apparaat te verwijderen. UEM-oplossingen gebruiken device, netwerk- en applicatiebeveiliging om te voorkomen dat kwaadwillenden het netwerk binnen kunnen dringen om data te stelen.

Sterk als de zwakste schakel

Al deze maatregelen zijn afhankelijk van elkaar en creëren gezamenlijk een end-to-end zero-trust security systeem. Dit systeem is zo sterk als de zwakste schakel.