In dit artikel wordt een eeuwenoude leer, Trias Politica, met betrekking tot staatsinrichting als uitgangpunt genomen voor het inrichten van service orkestratie van security architectuur gerelateerde services. Dit teneinde om als organisatie succesvol en effectief in controle te blijven en risico's te beheersen onafhankelijk van het gekozen service model.

Trias Politica is een politiek systeem gebaseerd op het gedachtegoed van de Franse filosoof en jurist Charles de Montesquieu met betrekking tot scheiding der machten binnen een staat. In deze driemachtenleer worden de volgende machten onderscheiden:

- wetgevende macht;

- uitvoerende macht;

- rechterlijke/ controlerende macht.

Het doel is om deze machten te spreiden over de samenleving zodat deze elkaar in evenwicht kunnen houden. In dit artikel bekijken we de toepassing van deze driemachtenleer op een organisatie in plaats van op een staat en dan specifiek in het licht van security architectuur.

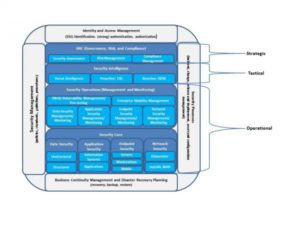

Voor het leggen van de relatie tussen de driemachtenleer en security architectuur wordt het Security Architecture Framework uit het tweedelige artikel “Open Source Security is goed alternatief” als referentie genomen.

De ontmoeting

Het Trias Politica systeem is conceptueel bij uitstek geschikt om toe te passen op security architectuur, waarbij er in principe ook behoefte is aan een evenwichtig systeem tussen beleid/risk management (wetgevende macht), security maatregelen (uitvoerende macht) en controle (rechterlijke macht).

Met name in tijden waarin service orkestratie complexer wordt doordat organisaties service modellen als offshoring, outsourcing, service providing en cloud in het kader van security overwegen biedt het relateren van een dergelijk systeem aan security architectuur inzicht, controle en houvast.

In onderstaande tabel is op macht en layer niveau de relatie weergegeven tussen respectievelijk het Trias Politica systeem en het Security Architecture Framework.

|

Trias politica – Macht |

Security Architecture Framework – Layer |

|

– Wetgevende macht |

– Security Management layer – GRC layer |

|

– Rechterlijke/controlerende macht |

– Security Intelligence layer |

|

– Uitvoerende macht |

– Security Operations – Security Core |

In principe is het systeem toe te passen onafhankelijk van het door een organisatie gekozen service model. Vanuit intern organisatieperspectief is het systeem afdelingsoverschrijdend of functioneel toe te passen. In het geval van outsourcing kan het serviceprovider overschrijdend worden ingericht. Wanneer sprake is van offshoring kan er geografisch gespreid worden.

Door bij de organisatorische inrichting van security architectuur gerelateerde services deze leer als referentie te hanteren is er een basis om in control te blijven en risico’s te beheersen.

Een goed idee om de trias politica te projecteren op security. Gevoelsmatig ben ik het niet helemaal eens met je positionering, maar het geeft zeker goede houvast bij het bepalen van inrichtingsaspecten. Wat ik mis in je artikel is de duiding hoe de trias politica nou verdeeld en beheersd wordt bij de verschillende outsourcingsrelaties die je noemt.

Roy,

Op zich zelf leuk gevonden, de driemachtenleer als basis voor een beveiligingsbeleid maar ik heb enkele kanttekeningen. Als eerste is bij de wetgevende macht in democratische rechtstaten een grote rol weggelegd voor de pers. Binnen organisaties werkt dat vaak wat anders waardoor gaten in de beveiliging nog (te) vaak verzwegen worden, SIEM is leuk maar zoals je zelf ook al aangeeft reactief want het leeuwendeel van de incidenten komt nog steeds aan het licht door externe bronnen. En deze bronnen kunnen vaak niet openlijk publiceren over de gevonden beveiligingslekken waardoor me al enige frictie lijkt te zitten tussen beleid en risico’s in eerste laag (GRC) waardoor tweede laag direct wat schimmiger wordt.

Ik kom hiermee op discussie die loopt over het op grote schaal afluisteren van bedrijven en burgers waarbij het recht op verdediging een gemonopoliseerde zaak van de overheden lijkt te worden. En dus gaat het om de vraag die ik al eens eerder gesteld heb: Quis custodiet ipsos custodes?

When regulators go rogue…..

Samengevat is het m.i. dus te abstract om bruikbaar te kunnen zijn, zeker ook omdat het hier een organisatorische uitdaging betreft die bij out- en offshoring alleen maar groter wordt.

@Lex De positionering kan divers. Ik heb de positionering nu beschreven vanuit IT perspectief, maar deze kan ook vanuit Enterprise perspectief worden benaderd (waar ik denk dat jij op doelt). Mijn doel met het artikel is om de leer onder de aandacht te brengen dat deze houvast biedt bij inrichtingsvraagstukken. Ik noem weliswaar enkele mogelijke criteria waarop men de inrichting kan baseren, maar het geven van een uitwerking is niet mijn streven met het stuk. Enerzijds omdat dit vrij organisatie specifiek kan zijn en anderzijds vind ik dat niet het type artikel voor Computable.

@Ewoud Je opmerkingen zijn enerzijds gericht op een maatschappelijk ethische discussie en anderzijds op een organisatorisch vraagstuk (dit artikel). Dat maakt het enigzins moeilijk om te reageren, maar desalniettemin een poging. Dat beveiligingsincidenten door organisaties niet altijd publiekelijk bekend worden gemaakt lijkt me evident. Dat betekent niet dat ze in organisatorische context niet bekend zijn en opgevolgd worden. Als beveiligingsincidenten binnen organisaties omgeven zijn door rookgordijnen is dat een cultuur en/ of procesmatig aspect dat opgepakt moet worden. Dat de openheid over beveiligingsincidenen weer afneemt in outsourcing/ offshoring situaties wordt in de hand gewerkt door andere belangen die dit soort structuren met zich mee brengen. Juist middels het maken van een scheiding tussen security operations en security intelligence probeer ik deze transparantie over beveiligingsincidenten ook te handhaven in soort structuren en wordt ook “Quis custodiet ipsos custodes?” geadresseerd. Mijn security intelligence laag omvat ook niet alleen SIEM (reactief), maar ook threat intelligence (extern) en -threat, asset, countermeasure correlation (proactief)-. Deze combinatie zou een goede basis moeten bieden voor een vorm van continue controle in plaats van uitsluitend periodieke audits.