Organisaties willen graag steeds meer bedrijfstoepassingen voor medewerkers, klanten en zakenpartners toegankelijk maken via de cloud. Deze trend heeft gevolgen voor de manier waarop enterprise it-systemen een verbinding moeten maken met de cloud, bekeken vanuit het oogpunt van de netwerkinfrastructuur.

Op dit moment is er een enorme verscheidenheid aan dataverkeer dat allemaal via de gedeelde infrastructuur van een organisatie de cloud bereikt. Daarbij is ook nog een mix van inkomend en uitgaand verkeer. Organisaties zijn genoodzaakt om zowel het dataverkeer dat de organisatie verlaat als het verkeer dat de organisatie binnenkomt, te beschermen en te monitoren. Alleen zo krijgen ze het inzicht dat nodig is om de beveiligingsbeleidsregels van de organisatie effectief toe te kunnen passen, zodat het merk, de reputatie en intellectueel eigendom beschermd is.

Geavanceerder

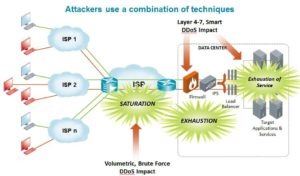

In de praktijk blijkt echter dat het steeds moeilijker is geworden om de risico’s ten gevolge van het onbevoegd aanpassen van websites of van datadiefstal te beheren. De afgelopen jaren hebben organisaties verschillende oplossingen ingezet om cyberaanvallen tegen te gaan, met name van de steeds vaker voorkomende distributed denial of service (DDoS) aanvallen. Bij de meeste benaderingen die bescherming moeten bieden tegen DDoS-aanvallen, worden on-premises oplossingen ingezet die alles in de gaten houden en die alle data die het bedrijf langs digitale weg binnenkomen of verlaten, moet beschermen. Er is op dit moment echter niet één enkele oplossing die als een soort wondermiddel voorziet in alle beveiligingsbehoeften. En die zal er voorlopig ook niet komen. Het is echter duidelijk dat, naarmate er meer toepassingen toegankelijk worden via de cloud, ook het dataverkeer van organisaties blijft groeien en dat cyberaanvallen niet alleen zullen worden voortgezet, maar ook steeds geavanceerder worden.

Wat kunnen organisaties doen?

In tegenstelling tot een privé telecomnetwerk (wan) waarin de telecomprovider zorg draagt voor de beveiliging van de hele infrastructuur, zijn er voor de publieke cloud geen beveiligingsgaranties. Er is ook niet één organisatie die deze infrastructuur volledig beheert. Daarom zouden alle verbindingen van een organisatie met de cloud gemonitord en beveiligd moeten worden. De uitdaging is daarbij om te beslissen hoe individuele it-systemen beschermd en gemonitord kunnen worden, rekening houdend met het feit dat al die it-systemen hetzelfde telecomprotocol gebruiken om te communiceren met clients in of uit de cloud. Dit telecomprotocol is de grootste gemene deler. En er zal dan ook een besluit genomen moeten worden hoe deze te beschermen. Tot dusver zat de uitdaging niet in het implementeren van it-specifieke beveiligingsmiddelen, maar in hoe deze grootste gemene deler consistent en goed voorspelbaar vanuit de cloud beschermd kan worden. Dit blijkt wel uit de sterke toename in DoS- en DDoS-aanvallen die we de afgelopen jaren hebben gezien, waarbij enterprise it-systemen vanuit de cloud worden aangevallen.

Verschillende blauwdrukken

Een van de mogelijkheden om dergelijke aanvallen te bestrijden, is om het netwerkverkeer te segmenteren en te verdelen over verschillende netwerkinfrastructuren. Deze infrastructuren zorgen voor de verbinding met de cloud en het is mogelijk om voor ieder afzonderlijk adequate beveiligingsmaatregelen te nemen. Deze aanpak is gebaseerd op het creëren van blauwdrukken die worden toegepast aan de hand van de specifieke beveiligingsbehoeften van het verkeer. Een blauwdruk flexibiliteit en controle over hoe een organisatie het dataverkeer wil monitoren en beschermen, op basis van vooraf gedefinieerde criteria. Hieronder volgt een overzicht van technologieën die kunnen helpen bij het ontwerpen van verschillende blauwdrukken. Deze technologieën kunnen met elkaar gecombineerd worden en hebben implicaties voor de verantwoordelijkheden van zowel de organisatie als van de ISP.

• Meerdere multi-homed lokale routers die op policies gebaseerde routing (policy-based routing; PBR) ondersteunen, evenals aparte subnets op IPv4 en IPv6;

• Multi-homed naar ISP’s die Network Ingress Filtering (BCP38 en BCP84) en Unicast Reverse Path Forwarding (Unicast RPF) ondersteunen;

• Domain Name Security Extensions (DNSsec) voor de DNS van de domeinen van de organisatie;

• Cloud- en appliance-gebaseerde DDoS-verzachtende diensten voor het web, e-mail en andere essentiële diensten.

System risk assessment model

Wil een dergelijke aanpak effectief zijn dan moet een aantal it-functies bij elkaar komen om dergelijke blauwdrukken te ontwikkelen. Denk dan aan de it-systemen voor het netwerk, de applicaties, de beveiliging, het datacenter, etc. Dit is een uitdaging. Daarnaast is een system risk assessment model nodig dat in staat is om ieder systeem dat een verbinding heeft met de cloud, in een blauwdrukcategorie te plaatsen. Dit proces zal enige tijd vergen; hoe complexer de organisatie en hoe meer it-functies worden uitbesteed, hoe meer tijd. Een flexibele organisatie met de nodige kennis en best practices, zal hier minder lang over doen.

Wat levert dit uiteindelijk op?

Er is een selectieve benadering nodig om dataverkeer te scheiden, op basis van hoe kritisch dit verkeer is voor de organisatie. Een dergelijke benadering biedt een organisatie een fijnmaziger aanpak om te bepalen welke beveiligingsmaatregelen het beste zijn voor het dataverkeer van en naar de cloud. En welke de beste controlemogelijkheden bieden in het geval van een aanval, in termen van beschikbaarheid, visibiliteit en mogelijke tegenmaatregelen. Op deze manier wordt de blootstelling van systemen aan risico’s bij het verbinden met de cloud, teruggebracht.

Policies gebaseerde routing

Voorbeeld: meerdere multi-homed lokale routers die op policies gebaseerde routing (PBR) ondersteunen en die subnets scheiden op basis van IPv4, hetzelfde kan gedaan worden met een IPv6-ongeving, of met een mix van IPv6 en IPv6.

Voorbeeld: een dienst die de effecten van een DDoS-aanval verzacht, op basis van de cloud en van appliances, voor het web, e-mail en andere diensten.