De ingebouwde beheerfunctie in Intels zakelijke processors blijkt ook onbevoegden toegang te kunnen verschaffen. De chipmaker dicht een tien jaar oud gat.

Beheer op afstand is een kostbaar goed, zowel voor beheerders als voor kwaadwillenden. De beheertechnologie die Intel op diep niveau heeft ingebouwd in bepaalde modellen van haar processors blijkt een kwetsbaarheid te bevatten. Het gaat om Intel-technieken met uiteenlopende namen: Active Management Technology (AMT), Small Business Technology, en Intel Standard Manageability (ISM). Deze zijn aanwezig in Intels processors voor servers, workstations en zakelijke laptops.

Onder de radar

De kwetsbaarheid (CVE-2017-5689) maakt het voor een onbevoegde ‘beheerder’ mogelijk om hogere rechten te verkrijgen en daarmee de beheerfunctionaliteit te benutten. Het grote gevaar hieraan is dat Intels ingebakken beheertechnologie onder het niveau van het besturingssysteem functioneert. Dus eventuele securitysoftware, beschermingsmaatregelen en beheerpolicies komen dan niet eens aan de orde.

Er zijn twee manieren om misbruik te maken, meldt Intel in zijn securitybericht hierover. Overigens is alleen de tweede manier van toepassing is op beheerplatform Small Business Technology, merkt de chipfabrikant daarbij op.

De eerste manier is dat een aanvaller zonder privileges via het netwerk rechten op systeemniveau kan verkrijgen. Daarvoor moeten wel de AMT-service geactiveerd en geprovisioneerd zijn, schrijft techblog Ars Technica. Bovendien zou voor een succesvolle netwerkaanval ook nog eens Intels Windows-software Local Manageability Service actief moeten zijn. Voor een aanval vanaf internet moeten ook poorten 16992 of 16993 van buitenaf bereikbaar zijn.

De tweede manier waarop de kritieke kwetsbaarheid valt te misbruiken, betreft een lokale aanval. Een kwaadwillende verkrijgt dan op een kwetsbare computer rechten, maar eventueel ook op het bedrijfsnetwerk waar het systeem mee is verbonden.

2008 – 2017

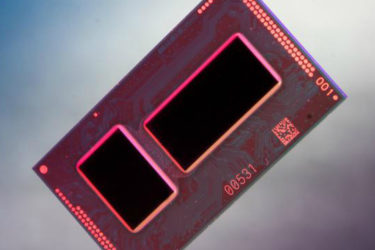

Kwetsbaar zijn firmwareversies vanaf 6.x, die in de eerste generatie van Intels Core-processors zat. Deze chips zijn in 2008 uitgekomen. Alle daarna volgende processors met Intel-beheertechnologie ingebakken, hebben de ontdekte kwetsbaarheid ook. Dit loopt dus van de Core i7 Nehalem-processor tot en met diverse Core i-chips van de huidige Kaby Lake-generatie, die dit jaar zijn debuut heeft gemaakt.

Naast versies in de 6.x-reeks van Intels manageability firmware zijn ook 7.x, 8.x 9.x, 10.x, 11.0, 11.5 en 11.6 kwetsbaar. Versies vóór de 6.x en na 11.6 zijn niet kwetsbaar, merkt de leverancier op in zijn beveiligingsmelding. De beheerfunctionaliteit valt onder het vPro-beheerplatform van Intel, dus beheerders dienen eerst in kaart te brengen of en welke van hun systemen hiermee zijn uitgerust.

Inventarisatie- en updatewerk

Intel biedt een gratis tool aan ter download waarmee beheerders controleren welke firmwareversies ze in huis hebben. Deze standalone-tool slaat gedetailleerde informatie over de beheerfunctionaliteit op in een XML-bestand en/of het systeemregister. Vervolgens valt deze data dan met andere hardware- of softwaremiddelen te vergaren voor inventarisatie. Voor gebruik van de gratis tool biedt Intel ook een handleiding.

Vervolgens krijgen beheerders het advies om contact op te nemen met de oorspronkelijke fabrikant van hun computers. Daar dient een firmware-update te worden betrokken. Versies die een fix hebben tegen de nu geopenbaarde kwetsbaarheid bevatten een viercijferig build-nummer dat begint met een 3: (X.X.XX.3XXX), dus bijvoorbeeld 8.1.71.3608.

Beheer beperken

Als een OEM (nog) geen bijgewerkte firmware biedt, vallen er maatregelen te nemen om het gevaar in te perken. Intel zet deze uiteen in een mitigation guide (pdf). De daarin aangedragen maatregelen komen vooral op het uitschakelen of beperken van de kwetsbare beheerfunctionaliteit. Intel verwijst beheerders naar zijn supportsite voor hulp bij het implementeren van de beschermende maatregelen.

De ontdekking van de kwetsbaarheid wordt door Intel toegewezen aan onderzoeker Maksim Malyutin van Embedi, specialist in security voor embedded devices. Hij heeft het in maart dit jaar gemeld bij Intel, vertelt een woordvoerder van de chipproducent aan de Britse ICT-nieuwssite The Register. Technologienieuwssite SemiAccurate claimt echter dat het deze beheerkwetsbaarheid op diepgaand hardwareniveau al enkele jaren terug heeft ontdekt en stilletjes gemeld aan Intel.

Geen consumentenkwestie

Daarbij doet die site de alarmerende melding dat gemiddelde computergebruikers met Intel-systemen van tien jaar of jonger allemaal gevaar lopen. Dit strookt niet met de nu geopenbaarde kwetsbaarheid. Die is namelijk niet van toepassing op Intel-chips in consumenten-pc’s en ook niet in (goedkopere/lichtere) bedrijfssystemen die de verschillende vPro-beheertechnologieën ontberen.