Met de komst van mobile devices worden veel organisaties geconfronteerd met het verschijnsel ‘bring your own device’(byod). Verschillende leveranciers gooien verder olie op het vuur door het koppelen van voordelen aan dit verschijnsel, zoals verhoging van efficiëntie of productiviteit. Hoe kunnen de ict-managers/cio`s beoordelen of dit hulpmiddel de benoemde voordelen in hun organisatie kan realiseren?

Het gebruiken van een mobile device kan veel efficiëntie met zich meebrengen. Een duidelijk voorbeeld zijn de artsen in ziekenhuizen die gebruik maken van tablets om snel en flexibel toegang te krijgen tot (medische)gegevens van hun patiënten(epd). Dit voorbeeld wordt vaak gebruikt om het nut van de inzet van mobile apparaten (lees tablets) kracht te geven. Het is waar maar dit is iets heel anders dan het byod-concept!

Andere applicaties!

Als we concepten zoals byod, vdi (virtual desktop infrastructure) en rds (remote desktop services) naast elkaar leggen dan zien we een groot verschil tussen byod met ander concepten. De mobile applicaties die voor dit concept nodig zijn, zijn anders dan (bestaande)desktop applicaties! Dit verschil komt doordat de interface en presentatie van applicaties in een mobile concept(byod) anders zijn dan wat we in vdi of rds (traditioneel) kennen.

Om functionaliteiten van een applicatie in het mobile concept aan te bieden moeten we verschillende lagen en objecten binnen de architectuur toevoegen. Deze lagen zijn binnen Mobility Enterprise Application Platform (MEAP) gedefinieerd, MEAP kent verschillende mogelijkheden en modellen. Afhankelijk van een aantal zaken kan een organisatie bepalen welke architectuur of model bij haar behoefte past.

Beveiliging ten koste van vrijheid

Een zeer belangrijk onderdeel van dit concept is de beveiliging. Dit aspect kent ook verschillende lagen en componenten. Er zijn veel Mobile Device Management (MDM)- en antivirus-producten waarmee je beveiliging binnen dit concept kunt realiseren. Productkeuze is afhankelijk van een grondig onderzoek, het gekozen model uit MEAP en nog meer andere zaken.

In een recent verleden wilde Coca Cola een grote overname in China doen. Dit is uiteindelijk niet doorgegaan omdat deze operatie een paar dagen voor de definitieve uitvoering al in de openbaarheid kwam. Ze kwamen later er achter dat deze informatie uit de computer van de hoogste baas van Coca Cola was ontvreemd! Zoiets kan een App ook met je informatie op en via je mobile device doen.

De realisatie van de beveiliging en beheer in dit concept kan soms zover gaan dat de beheerafdeling controle eist over de ‘device’ van de gebruiker (lees zijn/haar dure iPad). In dit kader zou de beheerafdeling policies op de betreffende device willen opleggen (zoals het deactiveren van camera, usb, microfoon et cetera) waardoor deze niet meer functioneert zoals de eigenaar dat voor ogen heeft en wenst. Als het nodig is zou de beheerafdeling dan het apparaat op afstand volledig kunnen ‘schonen’! Zitten je privé foto’s op deze device, dan heb je pech. Alles is weg! Uiteraard zullen dit soort zaken eerst in een service level agreement (sla) met de gebruikersorganisatie moeten worden afgestemd voordat byod de weg naar werkvloer mag bewandelen.

Klein aandeel van byod in hnw-concept

Het verwerken van informatie op afstand kunnen we in drie lagen onderverdelen:

1- Kort: Lezen en antwoorden van de mails op een smartphone (byod)

2- Beknopt: Lezen en beantwoorden van mails, documenten en beknopte informatie verschaffen/verkrijgen uit bedrijfsapplicaties (Apps) op tablets (byod)

3- Uitgebreid: toegang tot volledige bedrijfsapplicaties en data op bijvoorbeeld uw laptop (vdi/rds)

Wanneer we werkpercentages aan deze vormen toekennen dan zien we dat er 10 tot 15 procent werk via de eerste optie (kort) verricht kan worden, tot 30 procent via de tweede optie (beknopt) en 100 procent via de derde vorm. Verschillende leveranciers beweren dat byod verhoging van productiviteit met zich meebrengt. Dit is een aandachtpunt in je business case om te kijken in hoeverre de (hoge)investering in een byod-concept opweegt tegen het rendement dat dit concept in jouw organisatie kan genereren.

Conclusie

Om een antwoord op de vragen rond byod of hnw (het nieuwe werken) te krijgen moet je eerst een enterprise mobility strategie binnen je organisatie creëren. Je doet er verstandig aan om eerst de plek van het byod-concept binnen de bedrijfsstrategie te onderzoeken, randvoorwaarden, benodigde investering en risico`s zichtbaar te maken en te kijken of deze opwegen tegen de verwachtte resultaten. Kijk dus kritisch naar de zogenaamde voordelen van byod!

Byod zal de ict-omgeving verder uitbreiden met een aantal nieuwe lagen en technologieën. Deze componenten vereisen kennis en ervaring van beheerders om beheerd en verder ontwikkeld te kunnen worden. Het is essentieel om in je business case de impact en de verwachtte belasting van dit concept zichtbaar te maken en naast de beschikbare capaciteit van de beheerafdeling te leggen. Het zou een grote desinvestering worden als het concept na implementatie niet door de ict-afdeling geadopteerd kan worden.

De deur open zetten om eigen apparaten toe te laten, kan altijd. Maar denk eerst goed na, want een eenmaal geopende deur krijg je niet meer dicht.

Met dank aan Niek Heezemans (enterprise mobility consultant) voor zijn review.

Waarom zou de hardware van invloed zijn op de (software)architectuur van een toepassing? BOYD is niet meer dan een I/O device voor (goed ontworpen) applicaties.

@Dick

Dit is juist de kern van het verhaal! De huidige applicaties zijn niet geschreven om met I/O en overige eigenschappen van mobileapparatuur zoals tablet en smartphone om te kunnen gaan. Hierdoor heb je een laag binnen je infrastructuur nodig om je applicaties om te kunnen zetten in de vorm die op dit soort hardware gepresenteerd kan worden. Zoals in het artikel aangegeven, er zijn naast dit onderwerp(applicaties) ook nog andere zaken zoals beveiliging en beheer die dit verschijnsel met zich meebrengt.

Waarom willen ICT organisaties toch zo graag van alles beheren en bepalen wat goed is voor de gebruiker? Loslaten is vasthouden, heb ik wel eens gehoord.

Ik begrijp de context van dit hele artikel niet, waarbij er op het laatst ook nog HNW wordt genoemd. Dat ik de niet de enige ben blijkt wel uit de uitleg bij de reacties. Zorg er voor dat medewerkers op het eigen gekozen devices kunnen doen wat ze willen doen en bied een dienst aan die werkt, bepaalde mate van veiligheid bevat en die betaalbaar is zonder overbodig beheer. Zo los je problemen op zonder ze te creëren.

De wereldbol ons heen veranderd, veiligheid en privacy krijgen andere normen, ICT moet meeveranderen.

@Allen,

Excuses voor mijn late reactie als reviewer van dit artikel.

BYOD is EEN onderdeel van EEN manier om Enterprise Mobility te faciliteren binnen organisaties en ja, er moet een onderverdeling worden gemaakt in de devices die er gebruikt gaan worden. De eerste en belangrijkste onderverdeling die er gemaakt moet worden is Corporate Owned vs. Personal Owned. Wanneer een organisatie de volledige zeggenschap heeft over een device kan een organisatie beperkingen opleggen aan het gebruik van dit device om de integriteit te waarborgen zodat bedrijf kritische informatie en applicaties niet door derden kunnen worden gebruikt/misbruikt. Dit geldt voor zowel desktop applicaties als voor mobiele applicaties. Echter gaan deze maatregelen soms dusver dat de BYOD-gebruiker dit mobiele device niet meer voor privé doeleinden kan gebruiken dus is BYOD geen optie meer. Een manier om deze restricties te beperken is gebruik te maken van bijv. Terminal Services / Webapplicaties, echter kan dan niet de volledige en eenvoudige functionaliteit van mobile devices zoals Smartphones en Tablets benut worden.

Bij BYOD is de organisatie geen eigenaar en wordt de organisatie beperkt in de restricties die zij mag en kan opleggen aan de BYOD-gebruiker en dus ook welke (bedrijf kritische) informatie er mobiel beschikbaar kan worden gesteld. Zeker wanneer Apps en informatie lokaal op een device kan worden/mag worden opgeslagen.

Maar of we nu wel of geen gebruik maken van personal devices, organisaties doen er goed aan om klein te beginnen maar wel snel een beheersbaar mobiel landschap in te richten. Kenmerkend voor mobiel, en zeker in het geval van BYOD is de (grote) diversiteit aan platformen (devices), backend systemen en apps (ook platform gerelateerd naast Hybride/HTML5) naast de korte device –en app life cycles.

Een Smartphone gaat gemiddeld 1,5 – 2 jaar mee maar zal meerdere malen moeten worden voorzien van nieuwe OS-en (i.v.m. UI/UX/Performance/Security etc.). Hetzelfde geldt voor Tablets. Voor apps is deze life cycle soms veel korter of zijn er veel meer updates nodig (versie beheer). Tevens zijn zaken als End-2-end security (van backend t/m device/app), authenticatie (LDAP), caching (kan je backend wel omgaan met duizenden mobiele connecties?), offline / online scenario’s etc. erg belangrijk voor een stabiel en beheersbaar mobiel landschap.

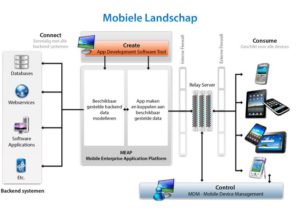

Een voorbeeld van een veilig en beheersbaar mobiel landschap (zie ook de illustratie bij het artikel) bestaat uit 4 componenten:

1) Connect; eenmalig backend systemen ontsluiten waar (alle) apps mee kunnen communiceren. Anders zou je per app moeten gaan zorgen voor o.a.: connectie met backend, security, authenticatie etc. Is een optie totdat je 3 of meer apps gaat deployen of je veranderingen gaat aanbrengen in je backend

2) Create; Data modellen en Apps direct ontwikkelen of implementeren in het mobiele landschap. Zodoende kun je makkelijk een code repository opbouwen zodat je niet alles iedere keer opnieuw hoeft te gaan coderen. Hergebruik van datamodellen is natuurlijk helemaal een mooie bonus.

3) Control; Mobile devices, apps en informatie op afstand kunnen enrollen/distribueren en beheren. Bij voorkeur (een deel van) de enrollment en device management door de gebruiker zelf laten doen via een Self-Service Portal. Dit scheelt enorm veel in de kosten voor de helpdesk

4) Consume; De apps moeten gebruikt kunnen worden op de verschillende devices maar mogen nooit rechtsreeks communiceren met de backend vanwege de overload en security. Gebruik van een Relayserver of Reverse Proxy is dan een vereiste

Conclusie…Met BYOD kunnen/zullen organisaties beperkt worden in de volledige mogelijkheden van mobiel. Maar of organisaties nu wel of geen personal devices toestaan, een veilig en vooral beheersbaar mobiel landschap is een vereiste met betrekking tot device –en app management. Zeker wanneer we kijken naar de alsmaar groeiende mobiele wensen van de samenleving.

@Niek,

Dank voor je uitgebreide reactie. Ik denk dat het met deze en overige reacties duidelijk moet zijn dat voor het implementeren van byod meer zaken onderzocht, bestudeerd en afgestemd moeten worden waar de leveranciers in hun marketing niks over zeggen!

Ik verwacht dat de leveranciers van MDM en MAM oplossingen zich meer gaan richten op het verdere ontwikkeling van hun oplossingen gebaseerd op een goed geïsoleerde Corporate en Personal omgeving naast elkaar op de client device (eigendom van de gebruiker). Hierdoor kan de eigenaar van het apparaat haar/zijn eigendom veilig voor haar/zijn werk gebruiken, een win-win situatie.

Dit is los van het feit dat de organisaties na moeten denken over de strategie en aanpak voor het implementeren van mobile devices.

@Willem, het geheel loslaten van BYOD door ICT-beheer betekent: Buy Your Own Device, Beheer Your Own Device, Beveilig Your Own Device en Be Your Own Device-helpdesk.

Net als bij de privé-auto krijg je een vergoeding voor bedrijfsgebruik en voor de rest mag en moet je het zelf uitdokteren binnen je eigen budget en tijd. Drivers nodig, Widgets, technologie keuzes, malware aanvallen, speciale Apps; je regelt het zelf maar. Dat lukt ons meestal wel, maar hoe zou dat bij de meeste gebruikers gaan? Dat gaat dan niet van een leien dakje. Zeker bij belangrijke bedrijven zoals banken, defensie, energiebedrijven heeft het jaren zestig denken van vrijheid blijheid toch echt zijn beperkingen.

Zelf zie ik meer in een nieuw beheer door wederzijds rekening te houden met wensen van Bring Your Own Technology (ICT is leuk) en van Bring Your Own Behaviour (HNW). De beheerorganisatie moet daarbij door de gebruikersorganisatie wel in staat gesteld worden om die diensten te leveren die de organisatie nodig heeft. Wat je aan de gebruiker over kunt laten, moet je vooral doen (als ze het durven en willen en de tijd hebben). Maar nogmaals, niet iedereen is even handig met ICT. Dus wees realistisch.