Een nieuwe oplossing van BT gebaseerd op Zscaler's architectuur maakt real-time detectie en waarschuwingen voor geavanceerde bedreigingen mogelijk en helpt organisaties bij naleving van wet- en regelgeving.

Zscaler, de wereldwijde security cloud aanbieder voor mobiele communicatie, en BT, één van ’s werelds grootste leveranciers van communicatiediensten en -oplossingen, hebben een gezamenlijke oplossing aangekondigd voor geavanceerde real-time detectie van bedreigingen door middel van de Zscaler Global Security Cloud waarbij gebruik wordt gemaakt van de BT Assure Intelligence-dienst.

Organisaties en werknemers realiseren zich vaak onvoldoende dat de enorme groei van mobiele- en cloud-apparatuur nieuwe veiligheidsrisico’s met zich meebrengt. Hier biedt de aangekondigde uitbreiding van het BT Assure-portfolio uitkomst. Klanten kunnen hun bedrijfsprocessen in lijn brengen met de beveiligingsvereisten en tegelijkertijd profiteren van de productiviteitsvoordelen van byod- en cloud-initiatieven waarbij constante dekking wordt gegarandeerd en informatie over de aard van eventuele bedreigingen wordt verstrekt.

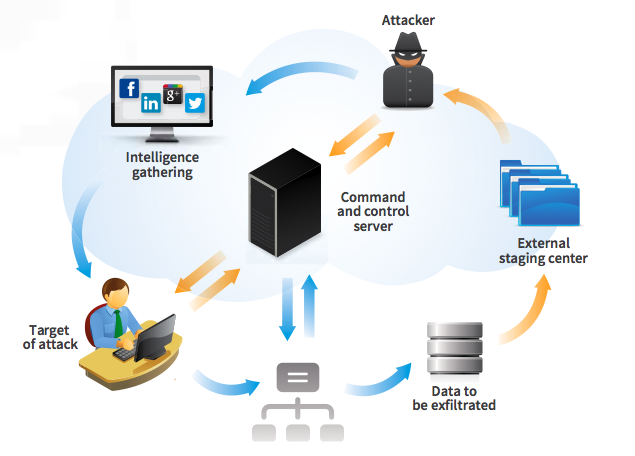

De nieuwe oplossing biedt een naadloze, real-time integratie van Zscaler Weblogs en BT Assure Threat Monitoring voor geavanceerde detectie, analyse van beveiligingsinformatie en naleving van wet- en regelgeving. Zscaler biedt uitgebreide inzage-, analyse- en controlemogelijkheden, inclusief geavanceerde bescherming tegen moderne malware (zoals ‘zero day’-aanvallen en botnets) voor alle gebruikers (ongeacht de locatie of gebruikte apparatuur) en functioneert tevens in complexe cloud- en mobiele omgevingen. BT Assure Threat Monitoring biedt geavanceerde beveiligingsdetectie, geeft aan wat de aard van de bedreiging is en verstrekt inzicht in het internet-verkeer. Daarmee biedt de geïntegreerde dienst mogelijkheden voor detectie, melding, rapportage, logging en analyse van complexe bedreigingen en verdachte activiteiten die anders onopgemerkt kunnen blijven. Op deze manier krijgen organisaties real-time inzicht in hun omgeving en nieuwe bedreigingen.