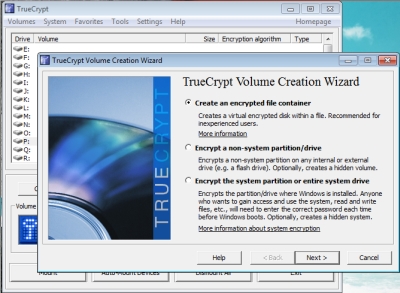

Het idee achter TrueCript is om eenvoudigweg een versleuteld schijfstation te maken. Het programma kan dat echter ook min of meer virtueel, door gebruik te maken van een container. Dat is een versleutelde ruimte die op een onversleuteld volume als een bestand opgeslagen staat. Voor de duidelijkheid: TrueCrypt kan ook hele harde-schijfpartities versleutelen. Voor dit artikel zijn we geïnteresseerd in de cloudtoepassing en daarom beperken we ons hier tot het gebruik van versleutelde containers.

TrueCrypt is een zogenaamd instream-encryptiesysteem. Dat wil zeggen dat het versleuteld volume in realtime beschreven en teruggelezen wordt, dus met encryptie tijdens het schrijven en decryptie tijdens het lezen. Je krijgt toegang tot het versleutelde volume door het ingeven van een correcte sleutel. Omdat een TrueCrypt-volume of -container in het besturingssysteem gehangen wordt alsof het een schijfstation is, werken alle normale schijfacties: kopiëren van en naar, klikken en slepen van bestanden, noem maar op. Overigens hoeft TrueCrypt niet hele bestanden in één keer te versleutelen of ontcijferen. Elk besturingssysteem werkt immers met blokken die gelezen en geschreven worden en vele blokken vormen samen een bestand. TrueCrypt hoeft dus alleen maar zo'n blok in het geheugen te houden voor encryptie of decryptie.

Tijdens het lezen van een bestand uit een versleuteld volume wordt dus hooguit één blok onversleuteld in het geheugen gehouden, en dan nog niet langer dan nodig is. Op geen enkel moment wordt het onversleutelde bestand in zijn geheel ergens opgeslagen of bewaard, tenzij je het kopieert naar een onversleuteld volume. Dus ook tijdens lezen vanaf een versleuteld volume zou een stuk spyware dat zich gelijktijdig toegang verschaft tot dat TrueCrypt-volume alleen maar versleutelde gegevens aantreffen.

Gebruik

Om TrueCrypt te gebruiken in combinatie met een cloudopslagsysteem zoals DropBox gebruiken we dus de containers. Maak containers aan die niet te groot zijn, bijvoorbeeld 256 MB of zo. Bij het bijwerken van data in zo'n container zou immers de hele container altijd van en naar de cloudopslag gekopieerd moeten worden. Door de container klein te houden beperk je dat. Standaard gebruikt TrueCrypt AES-encryptie, dus dat is erg veilig. En ook de daarvoor vereiste sleutel wordt ter plekke gegenereerd, onder meer op basis van willekeurige muisbewegingen. Nadat de container aangemaakt is, kun je die formatteren in het favoriete formaat van je besturingssysteem: NTFS voor Windows en EXT2 of EXT3 voor Linux, of HFS+ voor de Mac. Vervolgens koppel je die dan als een drive aan je besturingssysteem. In Windows betekent dat, dat er een driveletter aan toegewezen wordt. Daarna kun je ermee werken alsof het een echte verwisselbare drive is.

Conclusie

De AES-encryptie en de behoorlijk lange sleutels die TrueCrypt gebruikt, zorgen ervoor dat de gegevens ook echt veilig versleuteld zijn. Niemand kan erbij zonder de juiste sleutel. Door TrueCrypt te gebruiken met versleutelde containers op cloudopslagruimtes, kun je ook bij dergelijke cloudopslagdiensten je gegevens absoluut veilig bewaren. Het draait op de drie belangrijkste platformen en het is bovendien nog gratis ook.

Productinfo

Product: TrueCrypt

Producent & leverancier: TrueCrypt Foundation, www.truecrypt.org

Adviesprijs (excl. btw): gratis

Systeemvereisten: Windows 7/Vista/XP, Mac OS X, of Linux

De Serie: Data in de cloud versleutelen

Deel 1: Encryptie gevoelige clouddata is noodzakelijk

Deel 2: Trend Micro SecureCloud

Deel 3: Symantec Policy Based Encryption.cloud

Deel 4: CloudLock

Deel 5: TrueCrypt

Ik heb grote moeite om het geschetste voorbeeld waarbij een file op bijvoorbeeld DropBox wordt geplaatst te zien als iets wat ook maar een beetje met een Cloud te maken heeft.

Het nu van het opslaan van een container file in DropBox ontgaat mij volledig, behalve dan als ‘backup’. Voor elke byte die veranderd in het TrueCrypt bestand moet namelijk het gehele bestand naar DropBox gekopieerd worden. En voordat ik een bestand uit de TrueCrypt container kan gebruiken, moet de hele container naar mijn lokale PC gesynchroniseerd worden.

Daarnaast is er nog iets wat deze methode niet mogelijk maakt: TrueCrypt doet iets slims met het container bestand dat DropBox (of Windows) niet ziet dat het gewijzigd is. Dus als ik bestanden in het TrueCrypt container bestand plaats, wordt deze niet automatisch gekopieerd naar DropBox.

Willen we echt secure van een Cloud dienst gebruik maken dan is het in mijn beleving veel interessanter om te kijken naar de verbinding tussen de afnemer en de Cloud provider. En ja, als de Cloud dienst enkel als opslagmedium gebruikt wordt kan ook de data zelf encrypted opgeslagen zijn bij de Cloud provider. In veel gevallen echter zal ook de Cloud provider toegang tot de data nodig hebben om daadwerkelijk waarde toe te voegen aan de dienst.

Ik deel echter wel de conclusie van de auteur over TrueCrypt zelf; dit is een bijzonder interessant product welke daadwerkelijk in staat is bestanden te versleutelen en op een dusdanige manier dat recovery erg lastig zo niet onmogelijk is.

@Martijn Jongen

“Voor elke byte die veranderd in het TrueCrypt bestand moet namelijk het gehele bestand naar DropBox gekopieerd worden.”

Dit is niet juist. Dropbox kopieert enkel de gewijzigde delen van het bestand.

En het is ook niet zo dat als je in een Truecrypt volume enkele bestanden aanpast, Truecrypt de gehele inhoud van de container wijzigt.

(dit zou namelijk performance problemen met zich mee brengen – als je een klein document in de container zou wijzigen en je pc zou vervolgens de gehele container van 1GB opnieuw wegschrijven…)

@Daps0l

In dit geval is het wel juist, omdat het volume is ge-encrypt kan Dropbox niet de gewijzigde delen uploaden. Dus wordt het hele bestand gedaan.

Ik gebruik het zelf ook, maar dan met iFolder en Spideroak.

@rico

Nu begon ik bijna te twijfelen… ik heb het voor de zekerheid even getest;

In een Truecrypt volume van 500MB heb ik een bestand van 15MB erbij gezet.

Er werd door Dropbox vervolgens 20MB geupload. Het werkt dus WEL…. alleen de gewijzigde delen worden geupload.

Overigens heb ik in Truecrypt de optie “Perserve modification timestamp of file containers” uit gezet, zodat Dropbox automatisch ziet dat het volume gewijzigd is.